Уязвимости в OpenVPN и SoftEther VPN

В новой версии OpenVPN 2.6.7 устранены две уязвимости:

• CVE-2023-46850 - может привести к отправке на другую сторону соединения содержимого памяти процесса, а также потенциально к удалённому выполнению кода.

• CVE-2023-46849 - может привести к удалённому инициированию аварийного завершения сервера доступа.

А в открытом VPN-сервере SoftEther выявлено 9 уязвимостей. Одной из проблем (CVE-2023-27395) присвоен критический уровень опасности - уязвимость вызвана переполнением буфера и может привести к удалённому выполнению кода на стороне клиента. Она устранена в июньском обновлении SoftEther VPN 4.42 Build 9798 RTM. Другие уязвимости устранены в форме патчей.

Кроме того, в кодовую базу SoftEther VPN недавно было принято исправление 7 уязвимостей, подробностей о которых пока нет.

Другие записи сообщества

Уязвимость Reptar в процессорах Intel

Эта уязвимость CVE-2023-23583 в основном опасна для облачных систем, в которых выполняются виртуальные машины разных пользователей. Она позволяет вызвать зависание или аварийную остановку работы системы при выполнении в непривилегированных гостевых системах определённых операций.

Есть потенциальная возможность использования уязвимости для повышения привилегий при определённых условиях.

Проблема проявляется с 10 поколения (Ice Lake) процессоров Intel Core и третьего поколения Xeon Scalable, а также в процессорах Xeon E/D/W и Atom. Проблема устранена в обновлении микрокода 20231114.

? 30% криптографических ключей уязвимы для полной компрометации

Исследователи продемонстрировали воссоздание закрытых хостовых RSA-ключей SSH-сервера, используя пассивный анализ трафика SSH. Атака может быть совершена на серверы, на которых возникают сбои во время вычисления цифровой подписи при установке SSH-соединения.

Проблема касается 1 миллиарда из 3,2 миллиардов проверенных подписей, причём одна из миллиона подписей может раскрыть приватный ключ хоста.

? Для совершения атаки достаточно пассивного отслеживания легитимных соединений к SSH-серверу до выявления в трафике сбойной цифровой подписи, которую можно использовать в качестве источника информации для воссоздания закрытого RSA-ключа. После воссоздания хостового RSA-ключа атакующий может в ходе MITM-атаки незаметно перенаправить запросы на подставной хост.

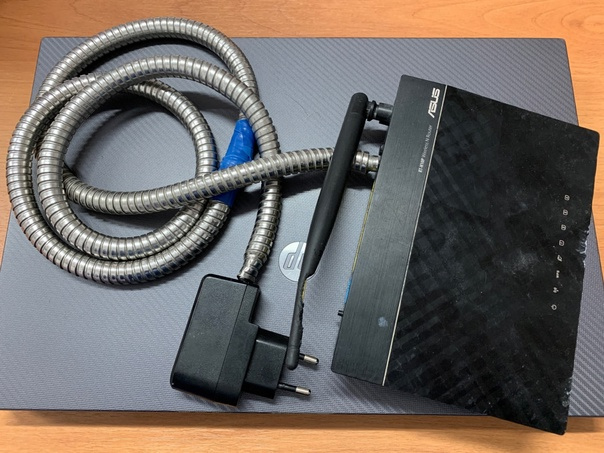

Проблема затрагивает только специфичные реализации протокола SSH, используемые в основном на встраиваемых устройствах. Например, устройства с проблемными реализациями SSH: продукты Zyxel, Cisco, Mocana и Hillstone Networks. OpenSSH проблеме не подвержен.

Ранее считалось, что SSH-трафик защищён от таких атак, в отличие от TLS-протокола.