Цветная революция Биткоина: история раскрашенных монет

Блокчейн-технологии всегда претендовали на роль, выходящую далеко за пределы обслуживания цифровых валют. Рассмотрим одну из первых попыток найти прикладное применение Биткоину вне его «денежной логики» – так называемых цветных или, по-другому, окрашенных монетах.

История концепции

Один из пионеров криптовалютного движения, автор концепции цифирного золота (bit gold) и термина «смарт-контракты» Ник Сабо (Nick Szabo) задолго до появления Биткоина писал о широких возможностях применения шифрования и обмена криптографическими ключами для того, чтобы произвести революционный скачок в развитии экономики, права и контрактах. Еще в 1997 году (более чем за десятилетие до появления Биткоина) в короткой статье «Идея смарт-котрактов» энтузиаст предложил идею использовать криптографию для регистрации изменений в праве собственности на конкретную вещь. Ведь криптографические протоколы позволяют осуществить гибкую передачу и контроль за правами. Ник Сабо приводит следующий пример: если автомобиль находится в залоге у банка, то юридическая судьба объекта оказывается привязанной к тому, сможет ли владелец исполнить обязательство перед кредитной организацией. Если владелец не выполняет обязательств, алгоритм автоматически передает право собственности на заложенный автомобиль банку, и владелец больше не сможет пользоваться этой машиной. Идеи Ника Сабо говорят о том, что даже до появления Биткоина уже существовала серьезная теория и ожидания, которым для воплощения на практике не хватало только конкретной надежной технологии. В глазах многих Биткоин стал подобной технологией, поэтому совершенно неудивительно, что довольно скоро после появления BTC из него пытались сделать что-то большее, чем цифровую валюту.

Цветные монеты

Самый важный и ранний проект на этом направлении появился в 2012 году – цветные, окрашенные монеты (colored coins). Смысл заключается в том, что к цифровым токенам Биткоина привязывается конкретный актив в реальном мире, а права на него передаются при помощи транзакций в блокчейне. То есть блокчейн Биткоина используется как надежный и децентрализованный реестр для регистрации переходов титулов собственности на активы в реальном мире. Биткоин позволяет это, так как в метаданных можно ставить запись, отсылающую к конкретному активу. Получается, что можно передавать права собственности на реальные активы, не выходя за пределы сети Биткоина и не создавая дополнительных монет и блокчейнов. Возможное использование цветных монет в таком виде представлялось крайне широким. Некая компания может использовать цветные монеты для привязки к ним своих акций, что позволяет держателям монет торговать акциями, голосовать и получать дивиденды. Или, например, некое сообщество может создать при помощи цветных монет свою собственную криптовалюту внутри блокчейна Биткоина. Цветные монеты могут использоваться для регистрации участия в сообществе. Например, медиа-компания способна привязать членство, дающее доступ к продукту, к colored coins, что сделает эти коины передаваемыми и безопасными. В конце концов, цветные монеты также могут служить записью о праве собственности как на реальные, так и на цифровые активы в блокчейне. Цветную монету можно использовать для управления правами собственности на автомобиль, реальную картину, изображение в интернете или электронную книгу. Реальное значение подобных возможностей колоссально, поскольку они позволяют исключить из уравнения армии юристов, нотариусов, государственные реестры и прочие сущности, генерирующие транзакционные издержки.

Конечный продукт

Но это все возможное применение и гипотетические выгоды. А что же произошло в реальности? Все же Биткоин задуман в первую очередь как криптовалюта, и для его блокчейна нет большой разницы между обычными и окрашенными монетами. Для того, чтобы цветные токены работали, нужны соответствующие кошельки, которые отличали бы эти маркированные монеты от других. И такие кошельки были: Counterparty, Mastercoin, Coinprism и так далее. Однако их имплементация в экосистему Биткоина оказалась не столь успешной. Возможности, которые сулили цветные монеты, оказались не столь востребованы в рамках конкретно блокчейна Биткоина. Но о них и не забывали: Виталик Бутерин в 2013 году в соавторстве с другими апологетами цветных монет опубликовал Colored Coins Whitepaper, где были описаны широкие возможности окрашенных монет (пока еще в рамках экосистемы Биткоина). А спустя уже два года Бутерин запустит свою платформу Эфириум, где идеи смарт-контрактов и привязки активов к токенам получат новое развитие. Конечно, в нынешнем виде уже существуют активы из реального мира, связанные с невзаимозаменяемыми токенами, равно как и активы вроде файлов (изображений, текста, видео и так далее), связанных с уникальными токенами посредством NFT-технологии. Хотя чаще всего речь идет о неких предметах искусства и маркетинговых рекламных кампаниях. С недавнего времени люди возродили интерес к блокчейну Биткоина посредством решения Ordinals. В целом происходящее подтверждает тот факт, что ранние криптоэнтузиасты видели далекие перспективы развития технологии еще в ранние годы существования первой криптовалюты и даже до нее.

Вывод

Подводя итог, можно сказать: цветные монеты ознаменовали важную веху в развитии криптоиндустрии. Да, они не привели к оглушительному успеху здесь и сейчас (по крайней мере в изначальном своем виде), однако очертили направление, по которому другие, более специализированные проекты (например, NFT, потенциал которых совершенно точно не был раскрыт картинками пиксельных панков и обезьян), непременно пойдут дальше. По сути, в истории с окрашенными коинами речь идет о воплощении идей, витавших в воздухе задолго до Биткоина. Идей, которые во многом предопределили появление первой криптовалюты. Биткоин занял свое место реализации и показал, что успех блокчейн-технологий более чем возможен. Однако на нем развитие более ранних концепций не закончилось.

#Цветные монеты #Блокчейн #Биткоин #Кошелек для криптовалют #Эфириум #Банк #Акции #NFT #Виталик Бутерин

Другие записи сообщества

Обратное мошенничество с предоставлением ключей: как не стать жертвой злоумышленников

Мир криптовалют знает много способов мошенничества. Иногда обман связан с выманиваем закрытых ключей у жертв. Но есть и обратная схема с предоставлением закрытых ключей жертве злоумышленниками.

Honeypot

Известное выражение гласит: «Бесплатный сыр бывает только в мышеловке». На рынке криптовалют в большинстве случаев такая народная мудрость не обманывает. В области кибербезопасности существует термин «Honeypot» (англ. «горшочек с медом»). В широком смысле он означает приманку, которая расставляется для обмана жертвы или выявления злоумышленника. В отдельных случаях позиции жертвы и мошенника оказываются и вовсе переплетены. Речь, в частности, о хитром способе мошенничества, когда злоумышленник сообщает жертве закрытый (он же приватный) ключ к своему кошельку с какой-либо невинной целью. Например, просит помочь разобраться, вывести деньги или даже просто безвозмездно принять (в сети есть интересный пример, когда мошенник пишет от имени китайского пользователя, который после запрета криптовалют в стране готов их просто так отдать первому попавшемуся счастливчику). Наверное, каждый, кто хоть раз сталкивался с криптокошельком, знает: отдавать свой закрытый ключ никому и ни в коем случае нельзя. Адресат сообщения, получив чужой ключ, готовится проучить того, кто столь злостно пренебрегает главным правилом безопасности, и хочет перевести его деньги себе. Получается ситуация, когда обе стороны одновременно являются преступниками и видят в друг друге жертву. Кто кого перехитрит, догадаться нетрудно. Рассмотрим механику процесса в деталях.

Шаг первый: сообщение с ключом доступа

«Добрый день! Я получил $8000 в криптовалюте и не знаю, как конвертировать их в обычные деньги. Не могли бы вы мне помочь? Готов заплатить $100 за помощь. Вот адрес моего кошелька: (адрес настоящего кошелька, где действительно есть какая-то криптовалюта), вот моя сид-фраза (ВАЖНО: 1. Далее 2. Действительно 3. Следует 4. Сид 5. Фраза 6. Которая 7. Открывает 8. Доступ 9. К 10. Кошельку 11. С 12. Криптовалютой!). Заранее спасибо!» Злоумышленник в данном случае полагается на алчность адресата. И если расчет оказывается верным, жертва получает доступ к криптокошельку, на котором действительно хранятся какие-то средства.

Злоумышленник в данном случае полагается на алчность адресата. И если расчет оказывается верным, жертва получает доступ к криптокошельку, на котором действительно хранятся какие-то средства.

Шаг два: вопрос комиссии

Но есть нюанс: токены, лежащие на кошельке, не являются нативной монетой блокчейна. Это значит, что привести их в движение можно только при помощи комиссии уже в нативной монете (например, ETH в Ethereum, или BNB в Binance Smart Chain), которой (вот уж совпадение!) на кошельке нет. Соответственно, жертве, чтобы оплатить комиссию за транзакцию и перевести себе крипту, надо завести на кошелек немного нативных монет. Речь идет, как правило, о сумме, эквивалентной нескольким долларам, поэтому жертва, предвкушая значительно большую прибыль ($8000 в нашем примере), переводит сумму комиссии. И… сумма исчезает.

Шаг три: sweeper script

Собственно, обман свершился. Средства, которые мошенник оставил на кошельке в качестве приманки, остались в неприкосновенности (очень часто их невозможно вывести). Токены, которые были отправлены для оплаты комиссии, автоматически переводятся на третий кошелек при помощи скрипта sweeper (в переводе с английского «уборщик» или «подметальщик»). Скрипт, или, как его иначе называют, бот, отслеживает транзакции, транслируемые в сеть, а также мемпул или пул транзакций, где временно хранятся ожидающие подтверждения транзакции. Как только скрипт идентифицируют входящую или исходящую транзакцию из целевого кошелька, он создает новую транзакцию, до завершения исходной. Перехваченные средства переводятся на кошелек, записанный в скрипте его владельцем.

Суть схемы

Если посмотреть на адрес подобных кошельков в обозревателе блоков, то там скорее всего будут транзакции, связанные с зачислением комиссий от жертв и молниеносным переводом этих средств на сторонний кошелек – это работа sweeper-скриптов. Понятно, на комиссии в пару долларов от одной жертвы много не заработать, но тут в дело вступает эффект масштаба. Если рассылка сообщения была хоть сколько-нибудь масштабной и удачной, то злоумышленник может приобрести уже ощутимый пассивный доход от множества попыток добраться до средств на его кошельке.

Как не попасться на подобную схему

Довольно просто: как и везде в мире криптовалют, следует проявлять разумную осмотрительность. Избежать подобного мошенничества можно на разных этапах:

Проигнорировать сообщение. Вполне безопасно исходить из того, что никто в здравом уме не станет делиться ключами к своим кошелькам. Если посмотреть на сообщение в отрыве от сомнительной выгоды, сразу станет понятно: оно слишком подозрительно, чтобы быть правдой.

Воспользоваться обозревателем блоков. Даже беглый анализ истории транзакций расставит все по своим местам. Вы наглядно увидите, как другие ведутся на схему и, разумеется, не станете участвовать в подобном. Более того, некоторые обозреватели блоков специально могут помечать адреса, участвующие в мошеннических схемах, поэтому вам может даже не потребоваться вникать в историю транзакций.

Не переводить комиссию. Сигнал тревоги должен замигать в момент, когда от вас потребуется расстаться с вашими монетами, пусть даже речь идет о ничтожной сумме. В конце концов, перспектива увеличить благосостояние мошенников вполне может отрезвить возможную жертву.

#Мошенничество #Криптовалюта #Комиссия #Транзакция #Токен #Мошенник #Эфириум #BNB #Безопасность #Блокчейн

ChatGPT стал популярным способом предсказать рост криптовалют на Хэллоуин

Участники криптовалютного сообщества не прекращают своих попыток использовать чат-бот с искусственным интеллектом ChatGPT в качестве ценового оракула. Это происходит из раза в раз, несмотря на предупреждение самого сервиса ИИ о невозможности построения достоверных финансовых прогнозов. На днях ChatGPT, способный генерировать обобщенный ответ на уровне прогноза обывателя, выдал в ответ на запрос о лучших вариантах инвестирования в цифровые активы накануне Хэллоуина, что лучшими активами будут BTC, ETH, SOL и BNB. В качестве наиболее выгодного предложения ChatGPT предложил инвестировать в биткоин, назвав ВТС «первой криптовалютой, лидирующей по рыночной капитализации более чем в $672 млрд». Цена ВТС, по мнению ИИ, «демонстрирует положительную динамику несколько лет». Вечером четверга, 26 октября, ВТС торгуется на уровне $34 315.

На второе место ChatGPT выдвинул эфир. В обосновании рекомендации сообщается: это «одновременно криптовалюта и блокчейн-платформа, которая имеет большой потенциал благодаря применению в смарт-контрактах и невзаимозаменяемых токенах (NFT)». Еще один довод: ЕТН стал вторым активом по величине рыночной капитализации в размере около $220 млрд. Сейчас ЕТН торгуется на уровне $1 772.

Вслед за эфиром чат-бот выделил Binance Coin, рыночная капитализация которой достигла $35 млрд, а возможности использования не ограничиваются только торговлей или оплатой комиссий на одноименной криптобирже. Как подчеркнул ChatGPT, возможности использования BNB распространяются далеко «за пределы платформы Binance». Сейчас BNB торгуется на уровне $224.

Кроме того, ChatGPT предложил инвестировать в SOL, цифровой актив блокчейна Solana. По мнению ИИ, криптовалюта имеет достаточно большой потенциал, так как была «разработана для поддержки приложений децентрализованного финансирования (DeFi) и смарт-контрактов». Сейчас SOL торгуется на уровне $32.

#Криптовалюта #Искусственный интеллект #BNB #Биткоин #Капитализация #Эфириум #NFT #Solana #Блокчейн в торговле #Блокчейн

В Великобритании приняли закон о конфискации криптоактивов по ускоренной процедуре

Парламент Великобритании принял законопроект, который позволит правоохранительным органам почти моментально замораживать и изымать криптоактивы. Новый закон об экономической преступности и корпоративной прозрачности должен вступить в силу в ближайшее время. Закон позволяет без вынесения обвинительного приговора заблокировать и конфисковать криптовалютные активы по подозрению в связи их владельца с уголовным преступлением. По мнению законодателей, это может пригодиться для расследования неких срочных дел. Закон содержит положения, позволяющие властям конфисковать иные активы и материальное имущество, способные помочь органам правопорядка выявить местонахождение криптоактивов, связанных с подозреваемым в преступлении. С недавнего времени в полицейских управлениях Великобритании на постоянной основе работают штатные советники по тактике расследования криптопреступлений. Ранее британское Национальное агентство по борьбе с преступностью (NCA) объявило об отборе на должность следователя для борьбы со сложными финансовыми преступлениями, завязанными на криптовалютах.

#Великобритания #Криптовалюта #Преступность

FinCEN: Криптовалюты все активнее используются террористами

Агентство по борьбе с финансовыми преступлениями Министерства финансов США заявило, что криптовалюты стали еще чаще использоваться разнообразными террористами для финансирования своих операций. Речь, в том числе, о группировке ХАМАС. Представители ведомства подчеркнули: боевики ХАМАС «полагаются на получение средств разными способами, в том числе, с помощью виртуальных активов». В FinCEN настаивают, что любые компании, работающие с цифровыми активами, обязаны предоставлять властям США отчеты о подозрительных транзакциях. В первую очередь, речь о компаниях, работающих с клиентами из Америки.

«В рамках нашего ответа на возникающие угрозы, Минфин США предпринимает все необходимые шаги, в том числе, предупреждает зарубежных партнеров, о мерах по противодействию возможности ХАМАС собирать и использовать средства с источников по всему миру», ― уверяют американские чиновники.

Точных данных об объемах полученных палестинскими боевиками и другими недружественными для США группировками средств американские силовики не предоставляют.

#США #Транзакция #Отчеты #FinCEN #Регулирование #Преступность

Сэма Бэнкмана-Фрида обвинили в сокрытии многомиллиардных потерь криптобиржи FTX

По словам бывшего главного юриста рухнувшей криптовалютной биржи FTX, основатель компании просил «как-то разобраться» с кассовым разрывом. Кан Сунь (Can Sun) во время судебного разбирательства по делу о крахе FTX заявил, что был в курсе значительного кассового разрыва между балансами FTX плюс офилированной компании Alameda, и реальными активами на их счетах. Впрочем, по словам экс-юриста, основатель площадки Сэм Бэнкман-Фрид (Sam Bankman-Fried) не слишком заботился о правильном ведении бизнеса. Когда пришло время платить по долгам, Бэнкман-Фрид попросил Суня придумать юридическое обоснование отсрочки. Вопрос о количестве активов на счетах FTX и Alameda Research задала крупная управляющая компания Apollo Capital. Когда обнаружилась потеря активов, Кан Сунь действительно рассматривал различные варианты затягивания ответа на запрос, однако, учитывая правила площадки, он не смог бы скрыть потерю $8 млрд средств.

«Сэм Бэнкман-Фрид вообще не был удивлен. А вот Нишад Сингх (Nishad Singh, технический директор) показался мне просто убитым. Из него словно душу вынули», ― рассказывал Сунь.

Бывший топ-менеджер FTX рассказал, что Сингх уволился на следующий же день. Бывший технический директор уже выступал в суде, заявив, что пытался обсудить вопрос кассового разрыва с основателем биржи, но понимания не нашел.

#FTX #Сэм Бэнкман-Фрид #Суд #Бизнес #Биржа криптовалют #США

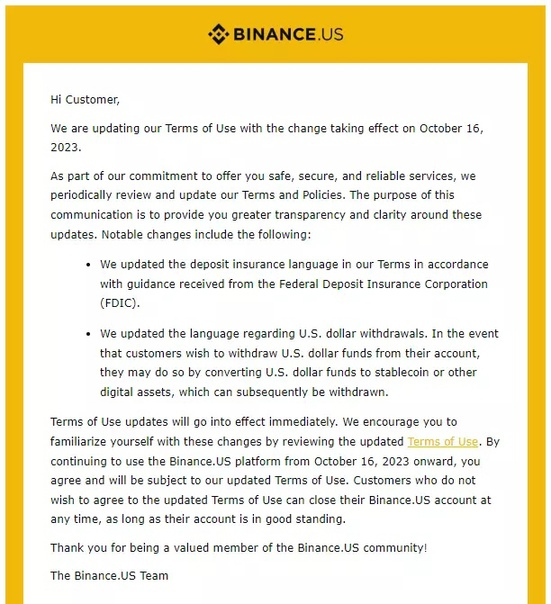

Binance: Криптовалютные депозиты клиентов из США больше не застрахованы

Американская площадка криптовалютной биржи Binance направила пользователям уведомление о том, что, по требованию Федеральной корпорации по страхованию вкладов США (FDIC), «обновила формулировку страхования вкладов». В условиях обслуживания клиентов из США больше не фигурирует государственное страхование биржевых депозитов. Привилегия действовала с 2019 годуа, когда Binance US торжественно объявила, что все депозитные счета биржи в США застрахованы на сумму до $250 000. В обновленных условиях обслуживания Binance US теперь указано, что перед выводом средств с биржи пользователи должны сначала конвертировать фиатные доллары в стейблкоины или иную криптовалюту. Изменение обусловлено тем, что Binance больше не хранит доллары США на своем балансе, поэтому для вывода средств требуется конвертация, например, в BUSD. Еще в понедельник, 16 октября, биржа уведомила клиентов о принудительной конвертации всех долларовых депозитов в стейблкоины в BNB/BUSD:

Отказ от страхования депозитов клиентов Binance US не распространяется на пользователей конкурирующей американской криптоплощадки Coinbase. Действующие условия обслуживания депозитарных счетов клиентов Coinbase сохранили за собой лимит защиты FDIC в размере $250 000 на одного вкладчика. Однако доступность сквозной страховки FDIC «зависит от наличия у Coinbase правильной информации о вас как о клиенте».

#Binance #Депозит #FDIC #США #Платформа #Страхование #Стейблкоин #Криптовалюта #Комиссия

15-16 ноября в Москве состоится форум The Trends

В центре Москвы в двух премиальных зданиях пройдет бизнес-форум, выставка и after-party. Визионеры, инноваторы, лидеры мнений, предприниматели, энтузиасты и художники обсудят технологические тренды десятилетия. Цель форума — сформировать глубокое понимание процессов, которые создают образ нашего будущего. Участников ждет актуальная аналитика, сольные выступления и бурные дискуссии. Среди одиннадцати секций форума:

Экономика и финансовая среда: изучение глобальных экономических тенденций и финансовых рынков, а также получение информации о будущем финансов;

Блокчейн: погружение в мир блокчейна и понимание его потенциала для трансформации различных отраслей;

Искусственный интеллект: узнайте о передовых разработках в области ИИ и их влиянии на бизнес и общество;

Производство контента: раскройте секреты создания контента в эпоху цифровых технологий и узнайте, как оставаться в центре внимания и побеждать в борьбе за просмотры.

Спикеры форума (неполный список):

Mansour Tawafi, президент Validus (UAE); Evan Luthra, криптопредприниматель из списка Forbes (UAE, INDIA); Alex Gajik, соучредитель DAOPEOPLE, 10 лет в разработке блокчейна (Serbia, UAE); Владимир Смеркис, бывший директор Binance в СНГ; Евгений Кузнецов, генеральный директор Orbita Capital Partners; Иван Бойченко, руководитель VK NFT; Константин Клименко, директор Лаборатории блокчейна Сбербанка; Андрей Варнавский, руководитель блокчейн-платформы «Ингосстрах»; Герберт Шопник, исполнительный директор SberDevices; Карен Казарян, генеральный директор Института исследований интернета; Владислав Утушкин, основатель MarsDAO; Эдгар Григорян, основатель ATF MEDIA; Мария Аграновская, руководитель практики «Финтех, блокчейн и криптовалюты»; Али Хаммуд, основатель HMND Studio; Татьяна Иванова, президент Ассоциации блогеров и агентств; Вячеслав Береснев, исполнительный директор АЛРИИ; А также +50 лидеров мнений.

Крупные компании и ассоциации приготовили для посетителей уникальную информацию:

VK NFT совместно с организаторами The Trends впервые на территории СНГ выпустили NFT-билеты на форум и представят свои кейсы и планы на ближайшее будущее; СПАО «Ингосстрах» приготовила увлекательную секцию по цифровым финансовым активам и CBDC с представителями крупных банков, а также Санкт-Петербургской и Московской биржи; Ассоциация ФинТех поделится актуальной статистикой рынка FinTech и DeFi, и совместно с лидерами банковской отрасли обсудит вызовы и тренды ближайших лет; АЛРИИ, ассоциация искусственного интеллекта в России, расскажет о достижениях и трендах в сфере ИИ; SAS совместно с CLC и лучшими цифровыми артистами современности раскроют возможности технологий для людей искусства.

Коллекция NFT-билетов «The Eyes Of The Trends»

Зрители могут приобрести не просто билеты, а предмет искусства с глубоким смыслом, художественной ценностью и историческим значением в мире NFT, дополненный ценными бонусами от организаторов и партнеров The Trends. The Trends, в сотрудничестве с VK NFT и мета-галереей SAS, создали коллекцию линз «The Eyes Of The Trends», символизирующих ключевые технологические тренды современности. При покупке одного из 222 доступных NFT вы получите билет категории BUSINESS на форум и базовый NFT из коллекции «The Eyes Of The Trends» в кошелек приложения VK NFT. Этот NFT-билет дает не только привилегии билетов категории BUSINESS, но и ценные подарки от организаторов и партнеров The Trends, а также доступ к уникальным розыгрышам до и во время форума. Из 222 покупателей NFT-билетов 10 получат редкий NFT, предоставляющий премиальные привилегии на форуме и супер призы от партнеров. 15 ноября, после окончания деловой программы первого дня, все NFT трансформируются в индивидуальные коллекционные изображения, а свидетелями этого превращения станут все участники форума и онлайн-зрители. Каждый NFT из коллекции будет отражать актуальные технологические тренды и принадлежать исключительно обладателю. Уникальные NFT-билеты из коллекции «The Eyes Of The Trends» можно приобрести в период с 22 по 27 сентября включительно. Дата и место проведения: 15-16 ноября, Москва, ул. Ленинская Слобода 26с15, здания ЛОФТ#2 и ЛОФТ#3.

Базельский комитет хочет обязать банки раскрывать данные о криптовалютных активах

Базельский комитет по надзору Банка международных расчетов (BIS) опубликовал предложение ввести обязательную форму отчетности для коммерческих банков, раскрывающую степень подверженности криптовалютным рискам. Предлагаемые правила раскрытия информации находятся в стадии общественного обсуждения и должны вступить в силу 1 января 2025 года. Согласно предложениям, коммерческие банки будут обязаны раскрывать качественную и количественную информацию о деятельности, связанной с криптоактивами. В том числе информацию о соблюдении требований к собственному капиталу и ликвидности при финансовых вложениях в цифровые активы.

«Банки будут обязаны предоставить акционерам и надзорным органам исчерпывающую информацию об учетной классификации своих рисков по криптоактивам и криптообязательствам», — полагает надзорный орган.

Комитет по надзору ожидает, что раскрытие информации будет способствовать соблюдению рыночной дисциплины, поможет уменьшить информационную асимметрию между банками и участниками рынка. Заинтересованные стороны имеют возможность участвовать в обсуждении предложения BIS до 31 января 2024 года.

#Банк #Базельский комитет #BIS #Риск

Банк России не планирует устанавливать ограничения для цифрового рубля

Директор департамента национальной платежной системы ЦБ РФ Алла Бакина заявила, что Банк России не намерен устанавливать ограничения на использование цифрового рубля.

«Ограничения по видам расходования цифровых рублей, что их можно будет потратить только на ограниченный список товаров, тоже противоречит логике цифрового рубля, поскольку этот инструмент должен быть повсеместный и удобный, поэтому никаких ограничений нет и вводить их бессмысленно. Мы не планируем их устанавливать», — заявила Бакина на вебинаре «Цифровой рубль. Мифы и реальность».

Бакина добавила, что любые ограничения станут «колоссальной издержкой, не приносящей никакой выгоды». Ранее председатель комитета Госдумы по финансовым рынкам Анатолий Аксаков заявил, что цифровой рубль может получить признание за пределами России через два года. Он также добавил, что цифровой рубль можно будет использовать во взаиморасчетах со странами Латинской Америки.

#Россия #Банк #ЦБ РФ #Платежная система #Государственная криптовалюта #Регулирование

ФРС США: «Цифровой доллар может проиграть другим платежным средствам»

Американский Федеральный резерв сомневается в целесообразности разработки и запуска цифрового доллара, поскольку государственный стейблкоин может проигрывать существующим альтернативам, в частности, системе мгновенных платежей Fednow. Член Совета управляющих ФРС США Мишель Боуман (Michelle Bowman) заявила, что аргументы в пользу создания цифровой валюты центрального банка (CBDC) до сих остаются неубедительными. Сторонники государственных стейблкоинов утверждают, что CBDC могут расширить доступ людей к банковским услугам. Однако, по мнению Боуман, защитникам цифрового доллара так и не удалось четко объяснить, как он сможет решить проблемы финансового сектора более эффективно, чем существующие инновационные решения. Боуман привела в пример систему мгновенных платежей Fednow, созданную для улучшения платежной инфраструктуры. Чиновница ФРС считает, что, в отличие от Fednow, CBDC несет в себе значительные риски. Если цифровой доллар не будет разработан должным образом, это негативно отразится на коммерческих банках, выступающих в роли посредника между клиентами и государством. В результате пострадает и бизнес, и люди, опасается член совета.

«Я еще не видела убедительных аргументов в пользу того, что CBDC способна решить любые задачи лучше, чем любые другие платежные решения. Или с меньшими рисками убытков для потребителей и экономики. Потенциальные преимущества цифрового доллара остаются смутными», — сказала Боуман.

#ФРС #Цифровой доллар #Платеж #Блокчейн разработки #CBDC #США #Риск #Конфиденциальность #Исследование #Центральные Банки #Альткоин #Государственная криптовалюта